Seria evenimentelor practice organizate de Datanet Systems a continuat în februarie cu un laborator dedicat operațiunilor de Threat Hunting cu tool-urile Cisco Security, un domeniu vast care implică nu doar o abordare strategică ci şi multiple tehnologii și soluții de securitate cibernetică.

Susținut de Bogdan Ghiţă și Cristi Marinescu (foto), consultanți Presales, laboratorul a inclus prezentări teoretice despre relația Security Operations Center (SOC)-Threat Hunting și soluțiile Cisco necesare, precum și o sesiune practică de investigare a incidentelor cu Cisco Security.

De ce avem nevoie de Threat Hunting

Realitatea arată că există grupuri de criminalitate cibernetică organizate, pricepute și cu acces la tehnologii performante, care lucrează în mod activ dar discret să găsească și să exploateze vulnerabilități în sistemele IT ale organizațiilor vizate. Fiind practic imposibil de acoperit toate suprafețele de atac, Threat Hunting vizează tocmai identificarea şi înlăturarea atacurilor care au penetrat perimetrul de securitate, fără să atragă atenția și să declanșeze alarme. Este o abordare diferită față de investigarea tradițională a incidentelor de securitate, care se activează după detectarea unei activități malițioase.

Operațiunile de Threat Hunting implică multiple tehnici de data mining, clustering, grouping și stack counting, iar rezultatele sunt direct proporționale cu datele colectate, uneltele avute la dispoziție şi experiența investigatorului. În Threat Hunting, obiectivul principal nu este blocarea atacului, pentru aceasta există deja alte unelte, ci mai degrabă înțelegerea contextului şi a modului în care un atacator sau un malware acționează în interiorul rețelei.

Prin Threat Hunting, echipele de securitate descoperă ce sisteme au fost afectate, dacă au fost compromise sau exfiltrate date, dacă malware-ul implicat va rezista măsurilor de remediere sau ce vulnerabilității trebuie remediate pentru evitarea altor incidente similare viitoare.

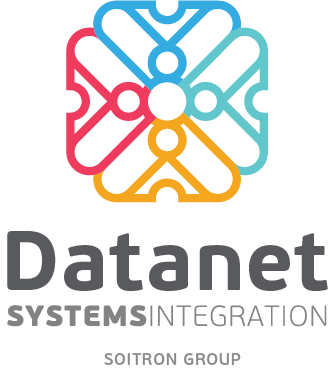

Operațiunile de Threat Hunting au multiple niveluri de maturitate, în funcție gradul de rutină, în ceea ce priveşte colectarea datelor și nivelul de automatizare a procedurilor de analiză.

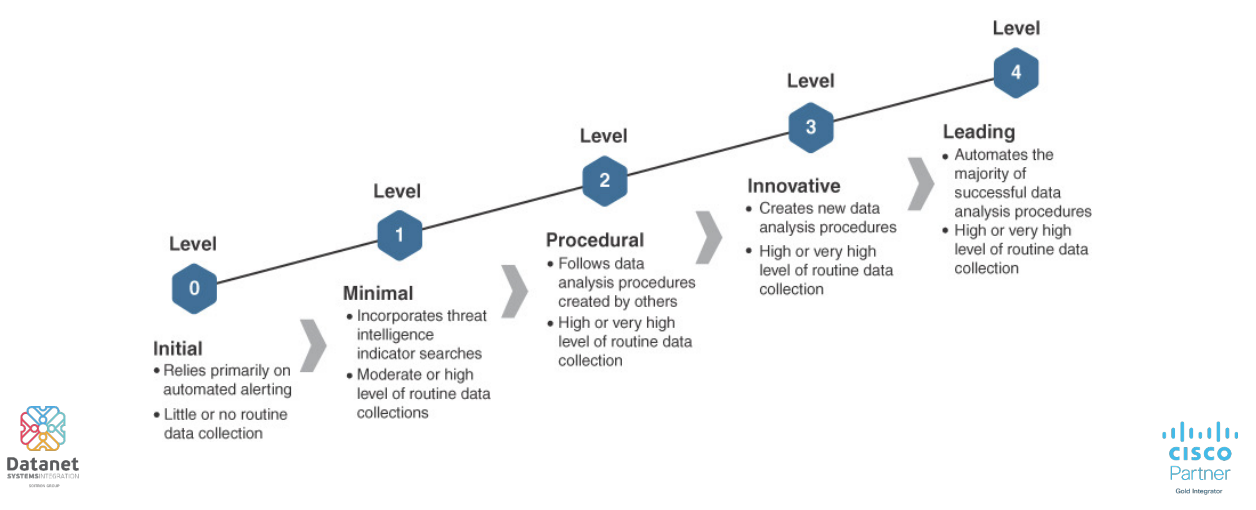

Totodată, abordarea Threat Hunting diferă în funcție de furnizori. Din respectiva Cisco Security, fluxul ”kill chain” include mai multe etape, fiecare având asociate elemente specifice de atac și de apărare.

- Recon – atacatorii colectează date și învață sistemul IT al organizației țintă. În cazul ransomware, în această etapă, phishing-ul este atacul specific.

- Stage – este pregătit atacul aplicațiilor malițioase.

- Launch – este declanșat atacul în urma accesării unei link malițios.

- Exploit – este exploatată o vulnerabilitate de preluare a controlului asupra unui dispozitiv.

- Instal – instalarea efectivă a unui malware.

- Call Back – comunicarea comenzii, criptarea datelor în cazul atacurilor ransomware.

- Persist – scoatere date din sistem sau blocarea accesului la comenzi sau date.

Pentru fiecare etapă, Cisco oferă soluții dedicate precum Secure Endpoint, Umbrella și DUO integrate prim platforma SecureX , alimentate cu informații de la Cisco Talos Intelligence Group.

Una dintre cele mai utilizate unelte Cisco în scenarii de Threat Intelligence este Orbital Advanced Search, componentă a Cisco Secure Endpoint , disponibilă în versiunile de licențiere Advantage și Premier. Orbital permite interogări avansate la nivel de endpoint, în baza unui catalog cu peste 200 de interogări predefinite și prin integrarea cu SecureX Threat Response îmbunătățește semnificativ timpul de răspuns în cazul unei investigații de Threat Hunting, prin identificarea rapidă a sistemelor afectate.

Threat Hunting şi Security Operations Center

Securitatea cibernetică este o combinație de oameni, procese și tehnologii care lucrează împreună la atingerea obiectivelor. Nici Threat Hunting nu face excepție, asigurând un nivel ridicat de eficientă atunci când este integrat într-un Security Operations Center . De ce?

Pentru că amenințările pot fi monitorizate mult mai eficient atunci când toate datele şi experții în securitate sunt grupați şi acționează unitar. Într-un SOC ,serviciile disponibile şi procedurile de lucru sunt mai bine documentate, iar resursele sunt grupate pe niveluri de expertiză. Totodată, avantajul unui SOC rezidă în platformele SOAR (Security Orchestration, Automation and Response) care permit unei organizații să colecteze date despre amenințări şi să răspundă la incidente fără asistență umană.

Beneficiile SOAR sunt:

- Fluxuri de lucru orchestrate end-to-end

- Automatizare task-uri prin integrare unor diverse unelte

- Reacție automată la incidente de securitate

- Metrici și indicatori de performanță pe baza datelor colectate continuu

Automatizarea este cheia şi în Threat Intelligence, deoarece analistul nu mai trebuie să observe o anumită situație/comportament ci sistemul reacționează automat prin corelarea mai multor indicatori. Mai mult, un Security Operations Center implică dezvoltarea şi îmbunătățirea continuă a serviciilor, iar aceasta este o abordare în spiritul Threat intelligence, care, prin analiză retrospectivă (facilitată de Cisco Secure Endpoint, spre exemplu), permite luarea unor decizii noi pe baza unor informații noi. Adică, exact flexibilitatea de care are nevoie orice organizație pentru a face față amenințărilor cibernetice actuale.

Dincolo însă de abordarea teoretică, câștigul major al participării la un astfel de eveniment este implicarea în laboratoarele practice (hands-on). Acestea reprezintă cea mai bună ocazie de înțelegere a modului în care funcționează uneltele Cisco, de familiarizare cu interfețele, dar mai ales cu procedurile de lucru. Investigarea incidentelor cu ajutorul soluțiilor Cisco Security este un proces complex, care necesită know-how și experiență, dar care livrează rezultatele dorite.

Dacă doriți să participați la evenimentele hands-on organizate de Datanet Systems sau aveți nevoie de informații despre Cisco Security contactaţi-ne la sales@datanets.ro.

6 motive pentru care Cisco Umbrella...

6 motive pentru care Cisco Umbrella...